Aprende cómo se pueden reducir las posibilidades de invasión y robo de información por amenazas Meltdown y Spectre, también descubre cómo orientar a los clientes en tu Canal de TI.

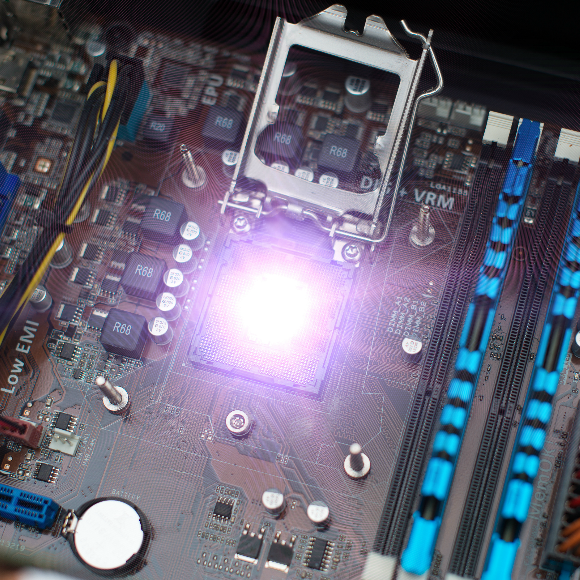

Las amenazas Meltdown y Spectre, que se aprovechan de una falla de diseño de los procesadores Intel, generan mucha preocupación entre los clientes de equipos de TI por la posibilidad de que sus datos sean robados. Sin embargo, algunas acciones pueden tomarse para que la información contenida en los dispositivos y en la red donde están conectados sea protegida.

¿Cómo detectar y bloquear la actividad maliciosa en la red?

Adoptar medidas para identificar y bloquear ataques a los terminales es uno de los primeros pasos para garantizar la seguridad de los datos corporativos. Por lo tanto, es esencial buscar soluciones eficientes de seguridad y con recursos avanzados.

Muchas de las herramientas existentes en el mercado ofrecen sistemas de detección y de prevención contra intrusos, utilizando los datos proporcionados por las propias empresas para establecer estándares de comportamiento para el rastreo.

Haciendo uso de las soluciones de Inteligencia Artificial y de Machine Learning, estas soluciones permiten identificar y contra atacar más rápido a las posibles amenazas. En el caso de soluciones específicas para los ataques Meltdown y Spectre, el rastreo se realiza mediante el reconocimiento de flujos de red, donde se encuentran los intentos de exploración que los intrusos realizan.

Otra recomendación es hacer que el entorno virtual quede más fuerte, aumentando los controles de acceso de usuarios y realizando actualizaciones constantes de las aplicaciones instaladas. Por otra parte, siempre es importante hacer barridos en los hardwares subyacentes, en sistemas operativos e hipervisores, para identificar las posibles vulnerabilidades y así poder corregirlas.

En lo que se refiere a las actualizaciones, lo más importante es mantener el sistema operativo siempre actualizado. Esto se debe a que todos los sistemas que usan procesadores con alguna falla ofrecen actualizaciones que permiten impedir o al menos reducir que los ataques logren su objetivo.

Aunque en un principio sean soluciones temporales, estas pueden evitar muchos problemas y asegurar mayores posibilidades de identificar las invasiones para proteger los datos a tiempo. Lo ideal es mantener siempre un proceso automatizado de actualizaciones de los sistemas operativos y de seguridad, de esta forma el sistema se mantendrá siempre al día con las actualizaciones.

¡CUIDADO!

Al ser ataques provenientes de errores en el diseño de los chips de procesadores, y aun realizando todas las actualizaciones y soluciones, no se puede eliminar el 100% de las vulnerabilidades existentes. La única solución permanente es esperar a que se lancen nuevas líneas de productos que no posean la misma falla.

Las medidas de seguridad son indispensables, pero no eliminan el problema definitivamente. Estas medidas son una forma de reducir las posibilidades de ataques al crear nuevas capas de seguridad, haciendo que el proceso de invasión se vuelva más complejo para los piratas informáticos.

Otro problema que hay que destacar es el de la posibilidad de que los equipos sufran una baja de rendimiento a medida que se actualizan, sobre todo cuando el dispositivo es más antiguo.

Los canales de TI deben ser conscientes de los problemas causados por las amenazas Meltdown y Spectre, orientando a sus clientes a que mantengan constantes procesos de barrido en busca de vulnerabilidades y de actualización de sistemas operativos.